网络安全与Web安全领域近年来备受关注,其高薪、挑战性与技术前沿感吸引了大量自学者涌入。对于大多数非科班出身、缺乏系统资源与明确职业规划的“一般人”而言,笔者倾向于直言:这条路远比想象中艰难,转而专注于网络与信息安全相关的软件开发,可能是更为现实且高效的职业路径。

一、 自学网络安全的高壁垒与迷思

- 知识体系庞杂且深度要求高:真正的网络安全绝非仅仅会使用几个扫描工具或渗透框架。它要求从业者具备坚实的计算机科学基础,包括但不限于:操作系统原理(尤其是Linux与Windows内核)、计算机网络协议(深入至TCP/IP栈、HTTP/HTTPS等)、编程语言(Python、C/C++、汇编等)、数据库系统、密码学原理等。Web安全仅是其中一个分支,还需深入理解浏览器机制、前后端框架漏洞、各类注入与跨站攻击的本质。自学往往容易陷入“工具党”的误区,知其然而不知其所以然,技术天花板极低。

- 实践环境获取困难且法律风险高:网络安全的核心技能来源于“实战”。但个人搭建完整的、贴近现实的靶场环境(涵盖多种操作系统、中间件、应用、网络架构)成本高昂且复杂。更严峻的是,在没有明确授权的情况下,对任何非自有的系统进行测试(即使出于学习目的)都可能触犯法律(如《网络安全法》、《刑法》相关条款)。许多自学者因缺乏正确引导,在灰色地带摸索,极易误入歧途。

- 岗位需求与自学方向的错配:企业招聘的“网络安全工程师”或“Web安全工程师”,往往要求具备漏洞挖掘、安全评估、应急响应、安全体系建设的综合能力。这些能力需要项目经验与团队协作锤炼。而自学者的成果通常局限于CTF(夺旗赛)解题或简单靶场渗透,这与企业真实需求存在巨大差距,导致求职时缺乏竞争力。

二、 转向网络与信息安全软件开发的优势

相比之下,将学习重心转向网络与信息安全软件开发,对于大多数人是一条更清晰、更可持续的道路:

- 路径清晰,技能可迁移性强:软件开发有成熟的学习路线图(数据结构、算法、设计模式、一门主力语言及生态、数据库、网络编程等)。掌握这些核心技能后,你可以选择在安全领域深化,例如:

- 安全工具开发:编写自动化扫描器、漏洞验证POC、日志分析工具、蜜罐系统等。

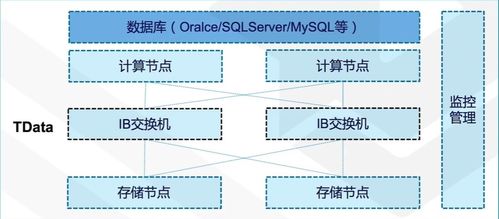

- 安全产品研发:参与防火墙、入侵检测/防御系统(IDS/IPS)、Web应用防火墙(WAF)、数据防泄漏(DLP)等产品的开发。

- 安全中间件与框架开发:开发加密库、身份认证与授权框架、安全通信模块等。

- 漏洞研究与修复:在软件公司(如操作系统、浏览器、大型应用厂商)从事安全编码、漏洞分析与补丁开发工作。

- 学习资源丰富,实践环境友好:软件开发的学习资源(教程、开源项目、社区、开发工具)极为丰富且合法。你可以通过GitHub参与开源安全项目,在完全合法的环境下积累代码贡献经验,构建有说服力的作品集。

- 市场需求稳定,职业入口更宽:几乎所有的科技公司都需要软件开发工程师。具备安全意识的开发工程师(即“安全开发”或“DevSecOps”理念的实践者)更是备受青睐。你可以先从普通的后端、前端或系统软件开发岗位切入,在工作中逐步积累安全知识,再向内安全团队转岗或晋升为安全架构师,路径更为平稳。

- 法律与职业风险低:你的工作核心是创造与建设,而非测试与突破(除非在专业的SRC或安全公司)。这从根本上规避了法律风险,职业发展更加稳健。

三、 给决心前行者的务实建议

如果你在了解上述困难后,依然对网络安全充满热情,那么请务必调整策略:

- 夯实计算机基础:将至少70%的精力用于学习计算机基础科学(操作系统、网络、编程、数据库),这是你未来理解任何安全漏洞根源的基石。

- “开发”先行,“安全”随后:先将自己训练成一名合格的软件开发工程师(建议从Python或Go语言开始,因其在安全领域应用广泛)。然后,有选择地深入学习安全专题,如阅读《白帽子讲Web安全》、学习Web漏洞原理(OWASP Top 10)、尝试在授权靶场(如DVWA、WebGoat)或合规的漏洞赏金平台进行练习。

- 寻求正规教育与认证:考虑攻读相关专业的学位(如网络空间安全),或考取业界认可的认证(如对于开发背景,CISSP、Security+等偏重管理的认证,或OSCP等偏重实操的认证,但后者需要扎实基础)。

- 明确职业定位:尽早思考是偏向于蓝队(防御:安全开发、安全运维、安全分析)还是红队(攻击:渗透测试、漏洞研究)。对于自学者,蓝队方向通常更容易与企业需求接轨。

网络安全行业需要的是深度而非泛泛之辈。对于绝大多数自学者,“一步到位”成为顶尖安全专家是不切实际的幻想。将目标锚定在成为懂安全的软件开发工程师,或以软件开发技能为切入点的安全产品构建者,是一条更为脚踏实地、前景广阔的道路。先掌握“建造”的能力,再去深入理解“破坏”的原理与“防御”的艺术,方能在网络安全的星辰大海中,找到属于自己的稳固坐标。